Dopo aver affrontato gli aspetti strategici di base sulla messa in sicurezza dei sistemi informativi aziendali, descrivendo metodologia di gestione e presupposti organizzativi, resta da definire cosa vada messo in sicurezza e come individuare le aree su cui intervenire.

Ovviamente, è necessario effettuare una selezione, poichè più si incrementa il livello di sicurezza generalizzando l’ambito di applicazione, più elevati saranno i suoi costi di realizzazione e mantenimento nel tempo visto che ormai le minacce informatiche “si evolvono”.

Un altro aspetto da non sottovalutare è che maggiore è il grado di sicurezza applicato ai sistemi e minore sarà l’usabilità, con ovvie ricadute sul grado di produttività delle risorse.

Irrigidire troppo le misure di accesso ai server, ad esempio, impedirà a molte risorse di utilizzare strumenti e documenti senza specifico permesso o trafila di richiesta, compilando moduli e motivando la necessità di accedere.

Per cui, quando si decide di avviare una procedura di hardening dei propri sistemi informativi – come pure della struttura organizzativa – occorre innanzitutto avere ben chiare le modalità di intervento e gli ambiti di applicazione oltre agli impatti che ne deriveranno.

A questo scopo vediamo innanzitutto di capire cosa mettere in sicurezza.

Quali sono i criteri per individuare i settori più critici? Quali i termini misurabili su cui effettuare le valutazioni necessarie a comprendere dove intervenire?

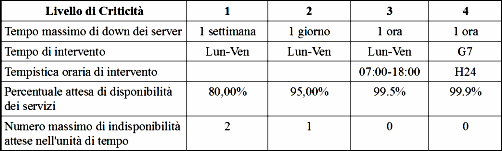

La seguente tabella riporta un esempio di classificazione della disponibilità dei sistemi – ma ogni azienda può individuare specifche modalità – per contenere le conseguenze di incidenti, avendone misurata la gravità per ciascun sistema.

Al livello 1, possiamo associare dati e informazioni pubblici e non classificati. Ad esempio il materiale pubblicitario.

Al livello 2 vengono invece associati i dati interni, ad esempio quelli inerenti alle attività di sviluppo dei gruppi di lavoro.

Al livello 3 vengono associate informazioni confidenziali, dati personali, password, contratti e offerte.

Resta il livello 4, a cui sono associati i dati che garantiscono la profittabilità se non la sopravvivenza dell’azienda stessa: brevetti, metodi e processi di produzione, strategie di mercato etc..

È sottinteso che ogni livello è una super-classe dei precedenti e come tale li contiene: al crescere del livello di criticità corrisponderà una maggior criticità del sistema e, di conseguenza una maggior cura nella definizione delle politiche di sicurezza e dei costi ad essa associati.

I dati e le informazioni classificati con “criticità 1” saranno i meno soggetti a politiche restrittive mentre quelli di livello 4 saranno considerati estremamente importanti e come tali gestiti. Ma come associare dati e sistemi al corretto livello di criticità?

A farlo sarà il titolare della proprietà del dato in oggetto (da cui si ci aspetta una buona dose di oggettività), con la supervisione del management, che è in grado di dare una da cui si ci aspetta una buona dose di oggettività su aspetti legali, costi di gestione corrispondenza alla politica aziendale e core-business aziendale.

Il proprietario dei dati ha anche il compito di indicare permessi di accesso e con quali privilegi (lettura, cancellazione, modifica, etc.). A questo punto è anche responsabile della loro sicurezza e ha quindi l’onere di individuare le procedure da applicare in linea con le politiche sulla sicurezza adottate dall’azienda.

Quando non è in condizione di indicare il livello di criticità la classe associata dovrebbe essere la “3”.

In conformità a quanto in genere richiesto dalle raccomandazioni di Qualità Aziendale, il grado di criticità e riservatezza va indicato sulla copertina di ciascun documento per averne il controllo sulla circolazione.

Gli ambiti su cui intervenire sono diversi.

In primo luogo gli aspetti tecnologici, definizione di politiche di accesso ai dati, realizzazione di aree inaccessibili dall’esterno della rete aziendale, monitoraggio degli accessi e delle attività realizzazione di sistemi di backup e recovery dei dati e di fault tollerance per la continuità del servizio.

Il secondo aspetto risiede invece nell’educazione alla sicurezza a cui devono essere condotte tutte le risorse aziendali.

Oltre ai casi di comune sbadataggine, ci sono occasioni decisamente subdole in cui le informazioni aziendali possono involontariamente essere svelate, per disattenzione o incuria. Un esempio: quante aziende si preoccupano di cancellare i dati presenti “in locale” sui sistemi che vengono dismessi per obsolescenza?

Questa è solo la punta dell’iceberg e non rappresenta certo tutti i possibili aspetti e le sfaccettature che contraddistinguono gli aspetti di sicurezza aziendale come pure di hardening dei sistemi informativi.

Per fare un esempio che amplia il panorama, basti pensare alla scienza denominata social engineering e che consiste proprio nello sfruttare i comportamenti abituali, non codificati o semplicemente la confidenza o la cortesia che talvolta siamo disposti ad accordare a perfetti sconosciuti per portare all’apertura di falle nei sistemi di sicurezza tecnologicamente ineccepibili.

Concludendo, la messa in sicurezza dei sistemi informativi non può e non deve prescindere da una visione ampia del mondo azienda che, come tale, non è costituito solo da tecnologie ma anche e soprattutto da individui che devono essere formati alla sicurezza.