Lo sviluppo di meccanismi sempre nuovi per gli attacchi informatici rende necessario il parallelo evolversi di sistemi anti-malware e anti-virus. Il problema nasce quando, proprio a causa di questa eterogeneità di componenti, l’amministratore di rete o della sicurezza della nostra impresa si trova nella situazione di scegliere quali protezioni installare e configurare sulle macchine e sui server aziendali.

Anche se esistono differenti buone soluzioni, attualmente il settore dei software propone strumenti molto frammentati e per questo difficilmente utilizzabili. Se sul proprio Pc personale è possibile, anche se ugualmente difficile, riuscire a tenere aggiornati e interoperabili tutti i software di protezione, in una PMI la situazione risulta molto diversa. Questo perché le macchine a disposizione sono di un numero più elevato, perché i dati sono molto più sensibili, perché gli attacchi alle aziende sono più numerosi rispetto a quelli verso i privati e per una lunga serie di altri motivi più specifici che riguardano ad esempio anche i costi di manutenzione, utilizzo e gestione dei sistemi di protezione. Basti pensare che al crescere della dimensione dell’azienda cresce il numero di persone addette alla sicurezza, cresce il numero di attacchi e di macchine eventualmente inutilizzabili con conseguente spreco di tempo e denaro.

Per tutte queste ragioni case produttrici di software più o meno grandi hanno proposto le loro soluzioni. In questo articolo andremo a trattare la linea Forefront di Microsoft ed in particolare, tra gli strumenti adottabili, analizzeremo quello dedicato alle macchine client.

La linea Microsoft Forefront consiste in diversi elementi che hanno l’obiettivo di garantire un controllo di sicurezza su tutti gli aspetti legati alla rete aziendale. Prima di iniziare una panoramica sui prodotti offerti, ricordiamo che lo spirito con il quale questa linea è stata concepita non si esprime solamente a livello di sicurezza, ma ricopre ben altri campi. Primo tra tutti c’è il desiderio di gestire l’infrastruttura IT in modo semplice e allo stesso tempo dettagliato. Come vedremo saranno presenti interfacce intuitive che al contempo permettono di effettuare profonde analisi delle macchine e delle applicazioni e report dettagliati. In secondo luogo troviamo lo sforzo di potenziare il meccanismo dei permessi attraverso i quali si accede ad una determinata risorsa e il controllo degli accessi.

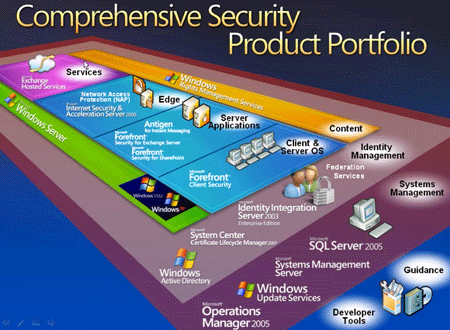

Come è possibile vedere in figura 1, catturata dal sito Microsoft, quello che viene proposto è un sistema completo, che si estende dalle macchine client fino alle apparecchiature di rete.

Figura 1: la linea di sicurezza Microsoft

Nel dettaglio i prodotti offerti vengono suddivisi principalmente in prodotti Server Security, Client Security e “Edge Security” (che consistono in quei software dedicati alla risoluzione dei problemi di rete).

Server Security

In ambito server le possibilità offerte sono principalmente due: Microsoft Forefront Security for Exchange Server e Microsoft Forefront Security for SharePoint. Principalmente hanno il compito di proteggere le macchine server da worm, spam, virus e altri contenuti pericolosi. Gli ambienti supportati sono Exchange Server 2007, Office SharePoint Server 2007, e Microsoft Windows SharePoint Services 3.0. Soprattutto per il collaboration server l’attenzione è focalizzata alla protezione di documenti e delle librerie di documenti. Il tentativo è quello di avere un motore sempre attivo di ricerca di eventuali minacce senza tuttavia appesantire troppo le performance della macchina.

Edge Security

Per quanto riguarda invece la sezione delle apparecchiature più vicine alla rete fisica, i due prodotti offerti sono Internet Security and Acceleration (ISA) Server 2006 e Intelligent Application Gateway (IAG) 2007.

Il primo, ISA Server 2006, consiste sostanzialmente in un gateway in grado di proteggere la rete da attacchi diretti da Internet e allo stesso tempo garantisce buone performance per chi volesse collegarsi da remoto ai propri dati. Per quanto riguarda le versioni ne sono disponibili due, quella standard e quella enterprise edition.

Il secondo software, Intelligent Application Gateway (IAG) 2007, è uno strumento più sofisticato che fornisce una serie di servizi specifici per la rete. Tra i principali ricordiamo la possibilità di connessioni sicure tramite SSL (secure socket layer) anche per le VPN (virtual private network) e un firewall Web che chiude la strada ad eventuali attacchi esterni. Inoltre è presente un sistema di controllo degli accessi e autorizzazioni per una moltitudine di applicazioni. In questo modo anche da remoto entrambi gli estremi della comunicazioni sono sicuri circa il contenuto delle informazioni e circa la loro effettiva trasmissione. Infine, come già ricordato in precedenza, un punto di forza di questa applicazione è la relativa semplicità di utilizzo e configurazione e la sua particolare attitudine all’interoperabilità sia con applicazioni Microsoft che con applicazioni esterne.

Client Security

Andiamo quindi ad analizzare nello specifico il prodotto riguardante i client della nostra rete. Come per gli altri strumenti della linea l’obiettivo del Client Security è quello di proteggere i personal computer desktop e laptop da spyware, rootkits ed altre classiche minacce alla sicurezza come virus e trojan.

Il tool consiste di due parti. Una prima parte è rappresentata dal software agent che viene installato sulle macchine client e che si cura di eseguire continue ricerche in tempo reale, mentre la seconda è costituita da un sistema centrale che permette agli amministratori di gestire comodamente l’intera struttura.

Da parte degli utenti della rete il vantaggio è quello di avere il proprio Pc al sicuro e supportato da una tecnologia sempre all’avanguardia basata su prodotti relativi alla sicurezza già affermati sul mercato, come Windows Live OneCare o Windows Defender. Inoltre Microsoft promette di mettere a disposizione uno staff di ricercatori in grado di tenere il passo al rapito sviluppo di worm ed altri agenti infestanti.

Il vantaggio di questa configurazione è ancora più notevole dal punto di vista degli amministratori. Attraverso una semplice interfaccia sarà possibile gestire tutti i Pc collegati alla rete, tenendoli aggiornati e scegliendone le proprietà di protezione. Sarà possibile quindi un controllo completo, ancora più dettagliato vista la possibilità di farsi inviare report automatici dalle macchine eventualmente infestate.

Per completare l’analisi abbiamo deciso di testare sulle nostre macchine la versione beta del software appena descritto e di proporne una breve illustrazione circa il suo utilizzo.

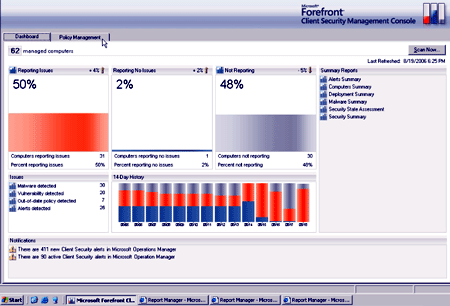

Una volta lanciata l’applicazione ci si presenta una schermata riassuntiva, chiamata “dashboard”, dei pc presenti in rete, attivi e non attivi, che sono stati associati al nostro sistema di sicurezza. Sono presenti differenti informazioni come il numero di messaggi di alert comunicati dalle macchine oppure un grafico sui problemi riscontrati negli ultimi giorni e così via.

Figura 2: la Dashboard

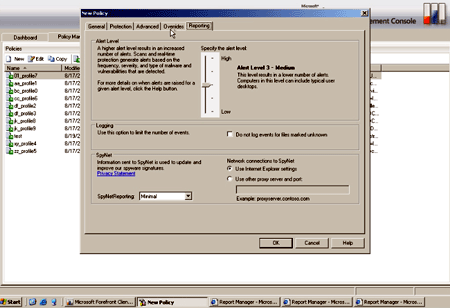

Passando alla scheda Policy Manager possiamo creare, modificare ed eliminare le regole con le quali proteggere uno o più computer nella rete. È possibile accedere a cinque schede differenti:

- General, per l’inserimento di informazioni di carattere generale come il nome della regola;

- Protection, per configurare la protezione verso virus e spyware, gestire lo scheduling delle scansioni, gli intervalli di ripetizione e così via;

- Advanced, per gestire gli aggiornamenti delle definizioni delle minacce e per gestire i permessi con i quali l’utente potrà agire sulla configurazione della propria macchina;

- Override, per ridefinire il livello di pericolosità di una minaccia informatica;

- Reporting, per indicare il livello di report. Ad esempio è possibile definire dopo quale accadimento un determinato computer notificherà al gestore della sicurezza un messaggio di avvenuto attacco informatico. Se impostato a molto basso ad esempio il computer remoto invierà solo notifiche di attacchi particolarmente invasivi, mentre al contrario un livello di attenzione molto alto permetterà report più dettagliati.

Di particolare utilità è la funzione Deploy attraverso la quale possiamo impostare le regole appena create ad uno o più Pc presenti nella rete. Il procedimento è molto semplice, una volta scelta la regola da mettere in gestione è sufficiente selezionare il pulsante deploy e successivamente, da un comodo elenco ad albero, il o i computer sui quali inserire la nuova configurazione.

Figura 3: sommario di Sicurezza

Concludiamo dando uno sguardo, tramite due screenshot dimostrativi, alle capacità di report dell’applicazione Client Security. Come possiamo vedere dalle immagini è possibile andare ad analizzare sia dati cumulativi e periodici mediante torte, istogrammi e grafici in generale, sia informazioni dettagliate sul singolo desktop o addirittura sul singolo messaggio di alert.